Evilgrade : un dangereux espion basé sur les mises à jours

ISR-Evilgrade est un framework perl modulaire permettant de prendre le contrôle d’une machine en simulant de fausses notifications de mise à jours des logiciels présents sur cette machine. Il permet de prendre le contrôle d’une machine non vulnérable, c’est là toute sa dangerosité.

Comme tous les attaques MITM, l’efficacité de Evilgrade est tout à fait remarquable. Evilgrade est capable d’intercepter les systèmes de mise à jour des programmes et systèmes suivants :

- Java plugin

- Winzip

- Winamp

- MacOS X

- OpenOffice

- iTunes

- Linkedin Toolbar

- DAP [Download Accelerator]

- notepad++

- speedbit

- et de nombreux autres… vous pouvez très facilement ajouter un module, il vous suffit d’utiliser une expression régulière.

Evilgrade fonctionne sur tous les sytèmes et logiciels dont le système de mise à jour n’est pas sécurisée (simple connexion HTTP). Il est capable d’utiliser plusieurs vecteurs d’attaques pour cela :

- Internal DNS access

- ARP spoofing (correspondance entre une @IP et une @Mac)

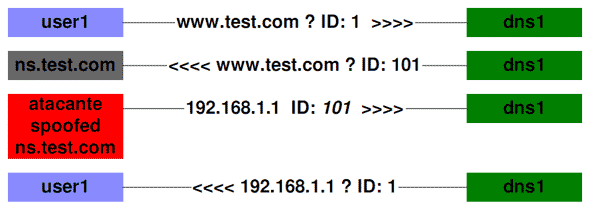

- DNS Cache Poisoning (correspondance entre un nom de machine/domaine et une @IP)

- DHCP snooping (les champs DHCP permettent de préciser le serveur DNS)

Si ces termes vous semblent complexes, je vais essayer de vous en résumer le principe. Admettons que la victime utilise le logiciel TotoEditor. La victime lance son logiciel, une notification de mise à jour apparaît « Une nouvelle version de TotoEditor est disponible, souhaitez-vous faire la mise à jour ?« . Ce message n’a rien de frauduleux puisqu’il provient réellement du logiciel. Je veux dire par là que sans Evilgrade il serait absolument identique.

Evilgrade entre ensuite en jeu. Evilgrade joue le rôle de résolution de nom DNS, il intercepte donc toutes les résolutions de nom de domaine tel que update.totoeditor.com. Au lieu de demander la mise à jour au serveur correspondant à ce nom de domaine, c’est lui même qui va répondre. Une liste d’adresses de logiciels connus est mémorisée et dès qu’il en reconnaît une il intercepte la requête…

A la place de la mise à jour, Evilgrade installe une sorte de porte dérobée sous forme d’exécutable qui permet à l’attaquant d’être connecté sur votre machine au travers d’un shell distant. Pour faire simple, l’attaquant a le contrôle total de votre machine, accès à tous vos fichiers et peut librement supprimer tout ce dont il a envie. Le tout se faisant de manière transparente pour la victime.

Voici une vidéo de l’exploit (une seconde est disponible ici):

Un tutoriel est disponible sur le forum de Remote-Exploit (ici aussi) ainsi q’un PDF.

Télécharger ISR Evilgrade – Site officiel

Conclusion

Pour éviter ce genre d’utilisation frauduleuses, les systèmes de mises à jour devraient être revus pour intégrer une clé unique ou une connexion en HTTPS utilisant un certificat validé par une autorité de confiance (Verisign, Thawte, etc.). Un bon antivirus + antimalware couplé à un firewall contrôlant les entrées et sorties réseaux permettent toutefois de limiter le fonctionnement de cette attaque…

Je vous rappelle que l’utilisation de ce type de programme doit se faire à titre éducatif ou de démonstration uniquement. L’utiliser dans autre cadre que celui-ci est tout à fait illégal.

Vous devriez me suivre sur Twitter : @xharkArticle original écrit par Mr Xhark publié sur Blogmotion le 18/01/2010 |

2 commentaires |

Attention : l'intégralité de ce billet est protégée par la licence Creative Commons