[Synology] 8 méthodes pour sécuriser l’accès à votre NAS

Les NAS Synology sont un excellent rapport qualité prix, à tel point qu'ils se multiplient sur la planète et nombreux sont ceux connectés à internet, directement ou non.

Il serait dommage qu'un pirate entre sur votre NAS et supprime le contenu de vos photos, musiques, films, sauvegardes... ou volent des informations confidentielles relatives aux données personnelles.

Aucune faille n'est connue à ce jour sur les NAS Synology, grâce à l'utilisation du système d'exploitation Linux ainsi qu'à de très régulières mises à jour par Synology. Pourtant, un petit malin pourrait bien finir par forcer la porte de votre NAS.

Voyons comment s'en prémunir au maximum.

Vérifiez les notifications

Avant tout vérifiez que votre Synology peut vous envoyer un mail, car si vous n'avez plus de smartphone c'est la seule possibilité pour obtenir un code (contrairement à Gmail qui génère des code imprimables à l'avance). Par ailleurs en cas de pépin votre NAS vous enverra un mail (défaut du RAID, surchauffe, panne électrique, etc).

Pour configurer la notification :

- Rechercher "Notification" en haut à droite de DSM

- Choisir le premier résultat

- Configurer le SMTP, dans mon cas chez Numericable j'utilise :

- smtp.numericable.fr

- port 25

- pas de SSL/TLS et pas d'authentification

- Entrer votre adresse email dans le champ "email principale" (une adresse Gmail pour mon cas, que le relai numericable accepte tout de même de délivrer)

- Cliquer sur le bouton "Envoyer un courriel de test"

- Si vous avez reçu le mail vous pouvez passer à l'étape suivante. Si vous ne recevez pas l'email, vérifiez qu'il ne soit pas en spam. Enfin, pensez à activer le port sortant 25 sur votre box car la plupart des FAI le bloque d'usine.

Activez la double vérification

La vérification en deux étapes, ou double vérification, ajoute une couche de sécurité supplémentaire sur votre NAS Synology (depuis DSM 4.2).

Elle évite à quelqu'un qui aurait (ou trouverait) votre mot de passe d'accéder à votre NAS. Vous utilisez probablement ce système sur votre messagerie Gmail, et si ce n'est pas le cas je vous encourage à le faire (sauf si les données de votre boite email ne valent rien...).

Si vous avez un smartphone vous pouvez aussi activer cette double vérification sur les comptes sensibles de votre Synology, typiquement le cas du compte admin s'il est actif. Sur chaque type de smartphone une application est disponible, c'est cette application qui vous fournira le code à entrer en plus de votre mot de passe.

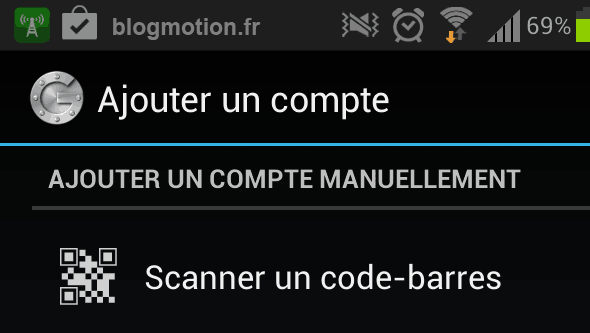

- Installez l'application Google Authenticator (compatible Android, iOS , Windows Phone et Blackberry)

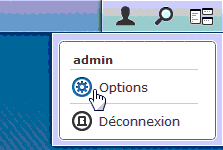

Une fois connecté sur DiskStation Manager (DSM) avec l'utilisateur pour lequel activer la double vérification, cliquer sur les options en haut à droite :

Cliquer sur "Vérification en deux étapes" et se laisser guidé par l'assistant :

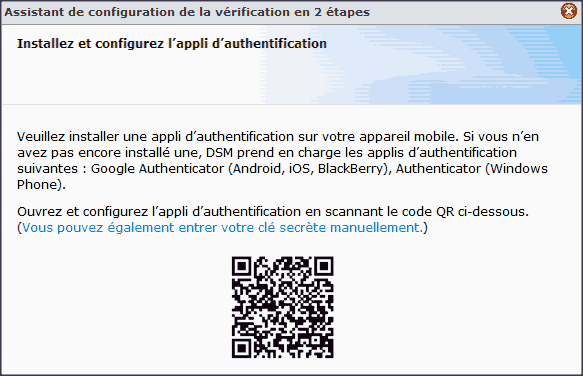

Une fois arrivé sur le code QR, il suffit de lancer l'application Google Authenticator pour lier votre NAS à votre smartphone en flashant le QR Code (via touche menu > configurer un compte) :

C'est fini !

Déconnectez-vous et reconnectez-vous à DSM pour vérifier que ça fonctionne.

Ne laissez pas les port(e)s ouvert(e)s

Premièrement ne configurez pas votre Synology en laissant les ports par défaut (5000 et 5001) visibles depuis l'extérieur.

Deux solutions :

- soit vous le faites depuis votre routeur en définissant un port externe exotique avec du NAT sur le port 5000/5001 (pas toujours possible)

- soit vous le faîtes au niveau de DSM (panneau de configuration > paramètres DSM > port du routeur).

Si vous ne faites pas ceci vous risquez fortement d'être victime de scans de serveurs (robots) qui feront des tentatives de connexion depuis la chine par exemple.

Source = moi uniquement

Pour ne pas laisser votre Synology à l'écoute de tout le monde, je vous conseille aussi de filtrer sur l'IP source :

- au niveau de votre routeur / box s'il le permet

- au niveau du Synology lui même dans la partie pare-feu

De mon côté j'autorise seulement une poignée d'IP depuis lesquelles je me connecte régulièrement, configurées dans mon routeur fonctionnant avec le firmware libre Tomato. Rien ne vous empêche ensuite de laisser un accès distant sur votre routeur pour ajouter une IP différente si vous êtes dans la panade, soit HTTPS avec un port exotique, soit au travers d'un tunnel SSH (encore sur un port exotique).

httpS uniquement

Pour éviter une attaque de l'homme du milieu bannissez de manière générale tout flux HTTP au profit de HTTPS. Cela vous évitera bien des ennuis sur des hotspots non sécurisés (free wifi) ou sur des honeypots (fake ap). Bien que la double vérification protège l'accès à votre NAS (un code généré par GG Authenticator ne peut être entré deux fois, même rapidement).

Vous pouvez aussi générer un certificat StartSSL (Classe 1) pour éviter les alertes des certificats auto-générés.

Compte admin non admis

L'idéal est de désactiver le compte "admin" de votre NAS afin d'éviter toute tentative de connexion. Créez plutôt un second compte admin avec un nom exotique (4 lettres suffisent) et un mot de passe solide.

Cachez votre NAS

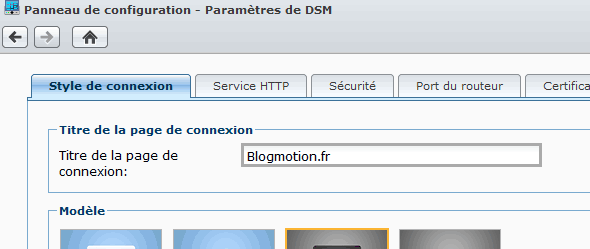

Pas derrière un placard non ! Mais il possible de masquer le nom réel de votre NAS (le miens ne s'appelle pas "Blogmotion.fr"). Inutile qu'une personne de l'extérieur prenne connaissance d'un nom tel que "backup", "ldap" ou que sais-je. Si l'attaquant s'aperçoit que la machine est critique cela ne fera que l'encourage dans sa quête...

Il est possible de masquer ce nom dans les paramètres de DSM, cela n'aura aucune influence sur son vrai nom :

Attention aux accès pour les "amis"

Si vous créez des comptes d'accès pour des amis, vérifiez qu'ils n'ont pas de droit destructeurs car si quelqu'un obtient leur identifiant / mot de passe les dégâts seront au rendez-vous. Personnellement j'ai créé un groupe en lecture seule, sur certaines ressources seulement.

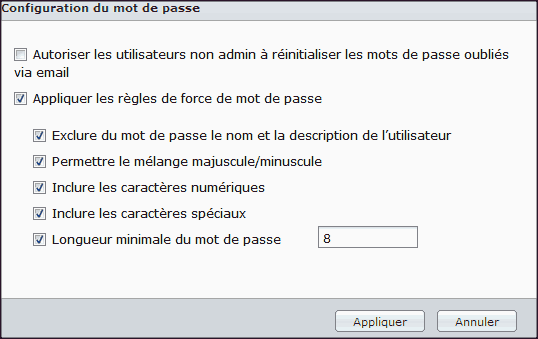

Toutefois vous pouvez monter d'un cran le niveau de sécurité dans:

- panneau de configuration > utilisateur > bouton configuration du mot de passe :

Conclusion

Si vous suivez ces conseils votre Synology ne s'en portera que mieux, et vous dormiez tranquille !

Prenez aussi en compte qu'une tentative de connexion sortira votre NAS de sa veille... pour rien et consommera de l'électricité pour rien.

BM vous parraine en mode Premium chez iGraal.fr : 10 euros offerts à l'inscription :)Vous devriez me suivre sur Twitter : @xhark

Article original écrit par Mr Xhark publié sur Blogmotion le 03/09/2013 |

26 commentaires |

Attention : l'intégralité de ce billet est protégée par la licence Creative Commons